|

Linux PAM认证详解

PAM简介 在PAM出现之前,一般的应用程序,在要去认证用户时,它们会将某种特定的认证方式硬编码到程序内部。比如,传统的UNI*操作系统上的用户登入程序,它先获得用户的用户名和密码,然后,将用户输入的密码进行计算得到密文,最后,将得到的密文和/etc/shadow文件中的该用户所在行的第二个字段进行比较,如果相同,则认证通过,否则,认证失败。 这种认证过程的缺点在于,你无法方便地去改变登入程序所使用的这种认证方式(除非你自己去修改源代码,然后编译)。

随着计算机速度的飚升,和网络并行计算的的普及,越来越多的旧的认证机制变得非常得脆弱;同时,也出于用户管理方便的需要,我们有时侯需要去改变应用程序的认证过程 。 如果某个应用程序使用了PAM,当它需要进行用户认证的时候,只需要把认证过程简单得交给PAM模块,然后,由PAM模块对用户进行认证,PAM再将认证的结果返回给应用程序。应用程序并不知道PAM到底使用了使么方法对用户进行了认证,这个由系统管理员来决定。管理员可以天真地使用simple trust (pam_permit)来进行认证,也可以使用非常复杂的认证方式,如网膜认证、声纹认证等。

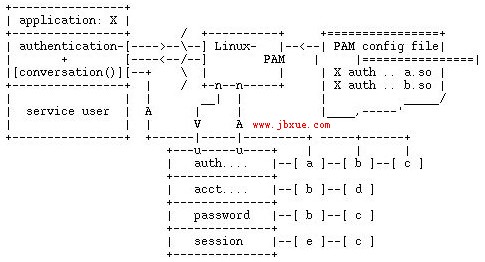

下面是认证的过程图解。 上图中,左边是应用程序(application) X, 它简单地调用PAM模块所提供的接口 (interfaces), 然后中间的PAM模块读取PAM config file(PAM配置文件, 这些配置文件通常是/etc/pam.conf或者是/etc/pam.d/*)来决定使用什么认证方式。之后,PAM进行用户,最后,PAM将认证结果返回给应用程序。对于应用程序来讲,认证过程是怎么进行的,它并不知道。应用程序到底使用什么认证方式,是由管理员修改配置文件来决定的。 从图中可以看出,PAM的功能被分为四个部分: (1) authentication(认证), (2)account(账号管理), (3) password (密码管理), 和 (4)session (对话管理)。

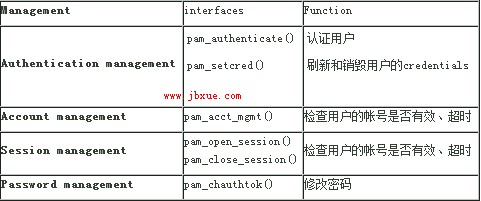

以下解释这四个功能的具体任务以及PAM提供给应用程序的接口: 配置文件的修改:配置文件的格式为:

复制代码代码如下:

#服务名 模块类型 控制标志 模块路径 模块参数

login auth required pam_unix_auth.so nowarn login session required pam_unix_session.so login account required pam_unix_account.so 模块类型分别对应上述四种managements中的一种。PAM在认证时,就按照从上往下的顺序,依次进行每一个认证。

pam.conf中的 “控制标志” 实际上是指明这些 Stacked module 的工作方式。

在linux下, 也可以用/etc/pam.d中的文件来配置.这些文件的格式与pam.conf

复制代码代码如下:

/etc/pam.d/login

(责任编辑:IT)auth required pam_unix.so debug auth required pam_kerb.so use_mapped_pass auth optional pam_rsa.so use_first_pass |