|

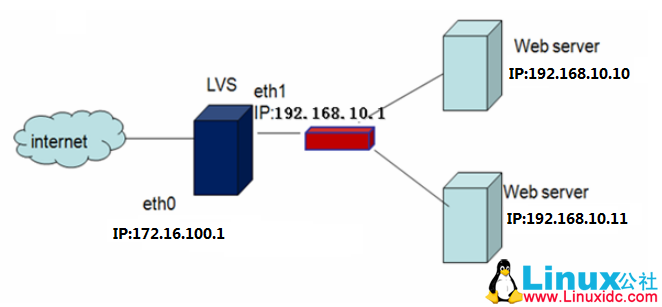

四、LVS-NAT 模式演示 注:测试环境 虚拟机:VMware 9.0 操作系统:CentOS 6.4 X86_64 实验图:

1. ip 规则 Director IP:

RS IP:

网关指向:192.168.10.1 2.安装软件 Director:

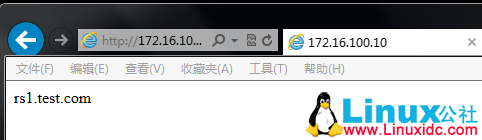

RS1:

rs1.test.com

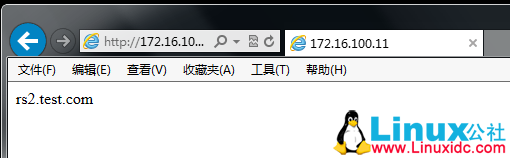

RS2:

rs2.test.com

3.配置Director (1).开启转发

(2).配置lvs-nat模型

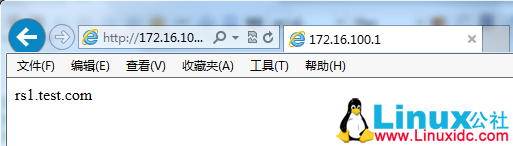

4.服务测试

5.保存lvs规则

手动保存

6.删除规则并还原规则

7.修改lvs调度算法 rr -> wrr

效果

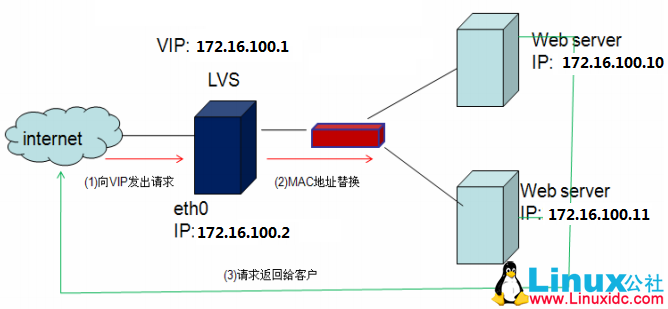

五、LVS-DR 模式演示 实验图:

1.ip 规则 Director:

RS1:

RS2:

2.关闭arp响应 RS1与RS2:

说明: arp_ignore: 定义接收到ARP请求时的响应级别; 0:只要本地配置的有相应地址,就给予响应; 1:仅在请求的目标地址配置请求到达的接口上的时候,才给予响应; arp_ignore = 1 arp_announce:定义将自己地址向外通告时的通告级别; 0:将本地任何接口上的任何地址向外通告; 1:试图仅向目标网络通告与其网络匹配的地址; 2:仅向与本地接口上地址匹配的网络进行通告; arp_announce = 2 3.配置VIP Director:

RS1:

RS2:

4.增加路由 RS1:

RS2:

Director:

5.配置lvs-dr

6.测试效果

六、LVS 持久连接 说明:尽管我们选择了LVS的分发方法,但是大多时候我们要保证返回给客户端的所有响应请求必须来自于同一台Real Server,这里我们就要用到LVS Persistence(持久性)。 1.LVS 持久连接和类型

2.持久连接命令

3.PCC 演示 PCC是一个虚拟服务没有端口号(或者端口号为0),以"-p" 来标识服务。 缺陷:定向所有服务,期望访问不同的Real Server无法实现。

4.PPC 演示 例如:client---->LVS(80,22)------>RS1 client----->LVS(23)----->RS2 缺陷:期望访问不同的端口到同一台RS上,无法实现。

5.PNMP 演示 先对某一特定类型的数据包打上标记,然后再将基于某一类标记的服务送到后台的Real Server上去,后台的Real Server 并不识别这些标记。将持久和防火墙标记结合起来就能够实现端口姻亲功能,只要是来自某一客户端的对某一特定服务(需要不同的端口)的访问都定义到同一台Real Server上去。假设这样一种场景:一个用户在访问购物网站时同时使用HTTP(80)和HTTPS(443)两种协议,我们需要将其定义到同一台Real Server上,而其他的服务不受限制。

注:关于LVS持久连接的具体案例(80与443) (责任编辑:IT) |