|

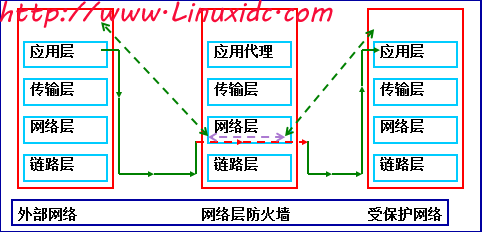

一:Linux 防火墙基础: Linux防火墙体系主要工作在网络层,针对TCP/IP数据包实施过滤和限制,属于典型的包过滤防火墙(也称网络层防火墙); Linux防火墙体系基于内核编码实现,具有非常稳定的性能和高效率,因此被广泛的应用。 1.Netfilter和iptables的区别:

2.包过滤的工作层次: 主要是网络层,针对IP数据包;体现在对包内的IP地址、端口等信息的处理上;

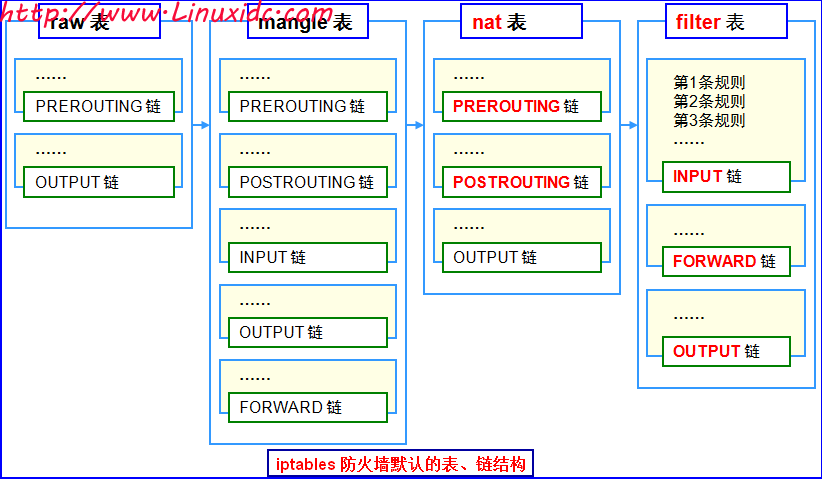

3.Iptables 的表、链结构: iptables作用:为包过滤机制的实现提供规则(或策略),通过各种不同的规则,告诉netfilter对来自某些源、前往某些目的或具有某些协议特征的数据包应该如何处理。 规则链:

默认包括5种规则链

INPUT、OUTPUT链主要用在“主机型防火墙”中,即主要针对服务器本机进行保护的防火墙;而FORWARD、PREROUTING、POSTROUTING链多用在“网络型防火墙”中。 规则表

默认包括4个规则表:

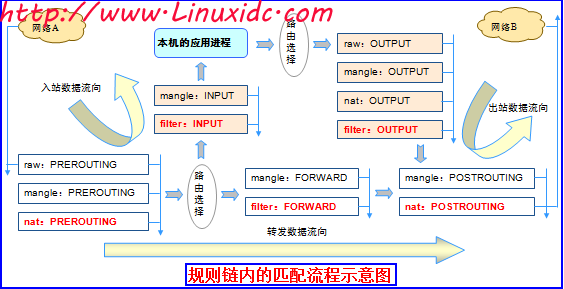

4.规则表之间的顺序: rawàmangleànatàfilter 规则链之间的顺序

规则链内的匹配顺序

二:编写防火墙规则: iptables 的基本语法、控制类型: 语法构成: iptables [ -t 表名] 选项 [链名] [条件] [ -j 控制类型] 注意事项:

数据包的常见控制类型:

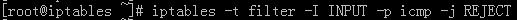

eg:在filter表(-t filter)的INPUT链中插入(-I)一条拒绝(-jREJECT)发给本机的使用ICMP协议的数据包(-picmp):

在测试PC上ping 设置防火墙主机,查看结果是无法连接到端口:

添加、查看、删除规则等基础操作:

1、添加新的规则:

eg:在filter表INPUT链的末尾添加一条防火墙规则:

eg:添加两条规则分别位于filter表的第1条、第2条(其中省略了“-tfilter”选项,默认使用filter表)

2、查看规则列表:

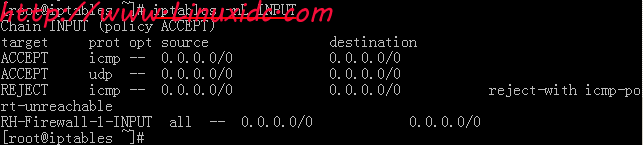

eg:查看filter表INPUT链中的所有规则,并显示规则序号:

eg:以数字地址形式查看filter表INPUT链中的所有规则:

删除、清空规则:

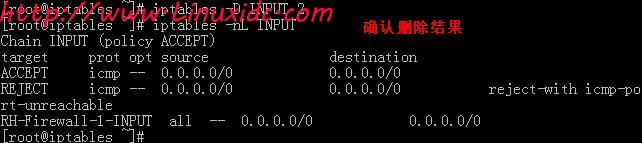

eg:删除filter表INPUT链中的第2条规则:

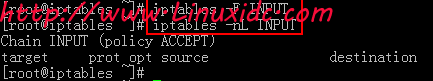

eg:清空filter表INPUT链中的所有规则:

设置默认策略: 当找不到任何一条能够匹配的数据包的规则时,则执行默认策略(默认策略的控制类型为ACCEPT(允许)、DROP(丢弃)两种。

eg:将filter表中FORWARD链中的默认策略设为丢弃,OUTPUT链的默认策略设为允许 [root@iptables ~]# iptables -t filter -P FORWARD DROP [root@iptables ~]# iptables -P OUTPUT ACCEPT

注意:当使用管理选项“-F”清空链,默认策略不受影响。因此若要修改默认策略,必须通过管理选项“-P”重新进行设置。默认策略并不参与链内规则的顺序编排,因此在其他规则之前或之后设置并无区别。 3、规则的匹配条件:

a:通用匹配:

常见的通用匹配条件: 协议匹配:-p 协议名 (eg:tcp、udp、icmp、all(针对所有IP数据包)),可用的协议类型存放于Linux系统的/etc/procotols文件中; eg:丢弃通过icmp协议访问防火墙本机的数据包、允许转发经过防火墙的除icmp协议以外的数据包: [root@iptables ~]# iptables -I INPUT -p icmp -j DROP [root@iptables ~]# iptables -A FORWARD -p ! icmp -j ACCEPT

地址匹配:-s 源地址、 -d 目的地址 可以是IP地址、网段地址,但不建议使用主机名、域名地址,因为解析过程会影响效率 eg:拒绝转发源地址为192.168.10.100的数据、允许转发源地址位于192.168.1.0/24网段的数据: [root@iptables ~]# iptables -A FORWARD -s 192.168.10.100 -j REJECT [root@iptables ~]# iptables -A FORWARD -s 192.168.1.0/24 -j ACCEPT

当遇到小规模的网络扫描或攻击时,封IP地址是比较有效的方式。 eg:添加防火墙规则封锁来自172.16.16.0/24网段的频繁扫描、登录穷举等不良企图: [root@iptables ~]# iptables -I INPUT -s 172.16.16.0/24 -j DROP [root@iptables ~]# iptables -I FORWARD -s 172.16.16.0/24 -j DROP

接口匹配:-i 入站网卡、-o 出站网卡 eg:丢弃从外网接口eth0访问防火墙本机且源地址为私有地址的数据包: [root@iptables ~]# iptables -A INPUT -i eth0 -s 172.16.0.0/12 -j DROP

b:隐含匹配:

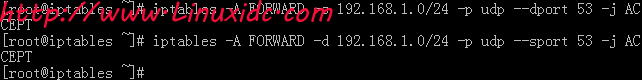

常用的隐含匹配条件: 端口匹配:--sport 源端口、--dport 目的端口 单个端口号或者以冒号“:”分隔的端口范围都是可以接受的,但不连续的多个端口不能采用这种方式。 eg:允许为网段192.168.1.0/24转发DNS查询数据包: [root@iptables ~]# iptables -A FORWARD -s 192.168.1.0/24 -p udp --dport 53 -j ACCEPT [root@iptables ~]# iptables -A FORWARD -d 192.168.1.0/24 -p udp --sport 53 -j ACCEPT

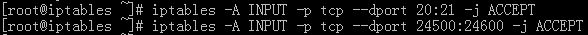

eg:构建vsftpd服务器时,开放20、21端口,以及用于被动模式的端口范围24500~24600: [root@iptables ~]# iptables -A INPUT -p tcp --dport 20:21 -j ACCEPT [root@iptables ~]# iptables -A INPUT -p tcp --dport 24500:24600 -j ACCEPT

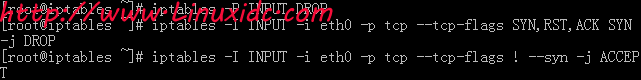

TCP标记匹配:--tcp-flags 检查范围 被设置的标记 针对协议为TCP、用来检查数据包的标记位(--tcp-flags); “检查范围”指出需要检查数据包的哪几个标记,“被设置的标记”则明确匹配对应值为1的标记,多个标记之间以逗号进行分隔。 eg:拒绝从外网接口eth0直接访问防火墙本机的TCP请求,但允许其他主机发给防火墙的TCP等响应数据包请求: [root@iptables ~]# iptables -P INPUT DROP [root@iptables ~]# iptables -I INPUT -i eth0 -p tcp --tcp-flags SYN,RST,ACK SYN -j DROP [root@iptables ~]# iptables -I INPUT -i eth0 -p tcp --tcp-flags ! --syn -j ACCEPT

“--syn”用来兼容旧版本iptables的形式,等同于“--tcp-flags SYN,RST,ACK SYN” ICMP类型匹配:--icmp-type ICMP类型 ICMP类型使用字符串或数字代码表示:

eg:禁止从其他主机ping本机,但是允许本机ping其他主机: [root@iptables ~]# iptables -A INPUT -p icmp --icmp-type 8 -j DROP [root@iptables ~]# iptables -A INPUT -p icmp --icmp-type 0 -j ACCEPT [root@iptables ~]# iptables -A INPUT -p icmp --icmp-type 3 -j ACCEPT [root@iptables ~]# iptables -A INPUT -p icmp -j DROP

查看可用的ICMP协议类型:iptables -p icmp -h c:显式匹配:

常用的显式匹配条件: 多端口匹配:-m multiport --sports 源端口列表 -m multiport --dports 目的端口列表 eg:允许本机开放25、80、110、143端口,以便提供电子邮件服务: [root@iptables ~]# iptables -A INPUT -p tcp -m multiport --dport 25,80,110,143 -j ACCEPT

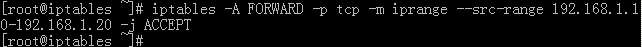

IP范围匹配:-m iprange --src-range IP范围 用来检查数据包的源地址、目标地址,其中IP范围采用“起始地址—结束地址”的形式: eg:禁止转发源IP地址位于192.168.1.10与192.168.1.20之间的TCP数据包: [root@iptables ~]# iptables -A FORWARD -p tcp -m iprange --src-range 192.168.1.10-192.168.1.20 -j ACCEPT

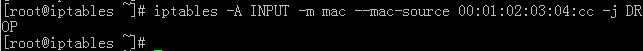

MAC地址匹配:-m mac --mac-source MAC地址 因为MAC地址的局限性,此类匹配一般只适用于内部网络。 eg:根据MAC地址封锁主机,禁止其访问本机的任何应用: [root@iptables ~]# iptables -A INPUT -m mac --mac-source 00:01:02:03:04:cc -j DROP

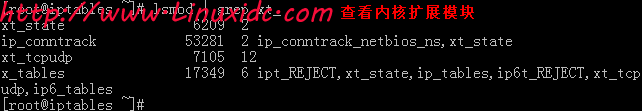

状态匹配:-m state --state 连接状态

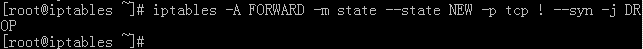

eg:禁止转发与正常TCP连接无关的非“--syn”请求数据包(如伪造的一些网络攻击数据包): [root@iptables ~]# iptables -A FORWARD -m state --state NEW -p tcp ! --syn -j DROP

eg:只开放本机的web服务(80端口),但对发给本机的TCP应答数据包予以放行,其他入站数据包均丢弃: [root@iptables ~]# iptables -I INPUT -p tcp -m multiport --dport 80 -j ACCEPT [root@iptables ~]# iptables -I INPUT -p tcp -m state --state ESTABLISHED -j ACCEPT [root@iptables ~]# iptables -P INPUT DROP

iptables 防火墙首次配置介绍就到这里了,希望对大家有帮助! Stay hungry Stay foolish ! (责任编辑:IT) |