|

一、openvpn与pptp的抉择

PPTP 点对点隧道协议(pptp)是一种实现虚拟专用网络的方法。pptp使用用于封装ppp数据包的tcp及GRE隧道控制通道。 OpenVPNOpenVPN是一免费开源软件,以路由器或桥接配置和远程访问设备方式实现虚拟专用网络(vpn)创建安全的点 对点或站对站连接的解决方案。它使用SSL / TLS安全加密,具有穿越网络地址转换(NATs)和防火墙的功能。 PPTP与OpenVPN之比较和抉择?在pptp和openvpn二者之间做出选择的一个重要考虑因素,也是我们无法控制的因素,就是有时互联网服务供应商会阻止 PPTP连接。次情况下我们无计可施,只能选择使用openvpn。 pptp具有一些独 特优势,但此刻用openvpn会是不错的选择。 二、部署openvpn 本次部署openvpn服务器,因为使用了最新的openvpn2.3.4,而这个包里面没有包含最重要的证书制作部分:easy-rsa openvpn官网也给出明确说明:Starting with openvpn-2.3_alpha2 easy-rsa is no longer part of the OpenVPN source or binary packages 所以,我们需要事先下载好easyrsa,可以到GitHub上进行下载,配置过程将在下面第3步进行,本次部署使用了easy-rsa3,与easy-rsa2.0的操作完全不同,网上其它关于easy-rsa2.0的教程不适合本次部署 在部署openvpn之前,最好用ntpdate同步一下服务器的时间,否则生成证书的时间也不准确,会造成那个什么centificate error等的错误! 1、安装lzo lzo是致力于解压速度的一种数据压缩算法

2、安装openvpn

3、配置easyrsa服务端 openvpn-2.3.4软件包不包含证书(ca证书,服务端证书,客户端证书)制作工具,所以还需要单独下载easy-rsa,最新的为easy-rsa3 Starting with openvpn-2.3_alpha2 easy-rsa is no longer part of the OpenVPN source or binary packages(来源openvpn官网)

4、创建服务端证书及key (1)初始化

(2)创建根证书

(3)创建服务器端证书

(4)签约服务器端证书

(5)创建Diffie-Hellman,确保key穿越不安全网络的命令:

5、创建客户端证书 (1)在根目录下建立client目录

(2)初始化

(3)创建客户端key及生成证书

(4)将得到的nmshuishui.req导入并签约证书

(5)服务端及客户端生成的文件 服务端:(/root/openvpn-2.3.4/easy-rsa/easyrsa3/pki)文件夹

客户端:(/root/client/easy-rsa)

(6)拷贝服务器密钥及证书等到openvpn目录

(7)拷贝客户端密钥及证书等到client目录

(8)为服务端编写配置文件 当安装好openvpn时候,它会提供一个server配置的文件例子

将此例子拷贝openvpn目录,然后配置

(9)开启系统转发功能

(10)封装出去的数据包(eth0是你的vps外网的网卡):

三、下载openvpn客户端,并进行配置 1、将客户端密钥及证书等拷出到windows备用

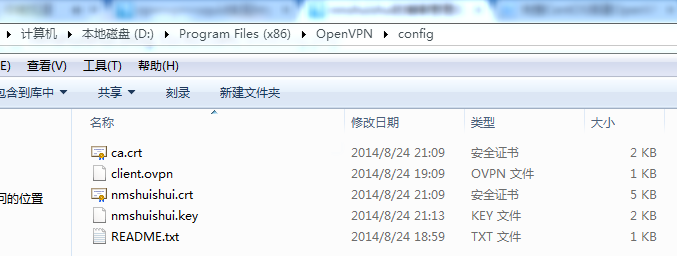

2、安装openvpn-gui工具 (1)将D:\Program Files (x86)\OpenVPN\sample-config\client.ovpn复制到D:\Program Files (x86)\OpenVPN\config (2)将从linux中拷贝出来的三个密钥及证书放到D:\Program Files (x86)\OpenVPN\config下

(3)编辑D:\Program Files (x86)\OpenVPN\config\client.ovpn,修改为

四、启动服务、测试 1、在vpn服务器上启动openvpn服务

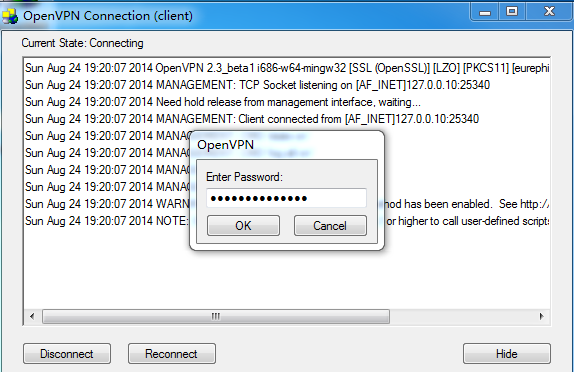

2、在openvpn-gui上右键Connect输入密码连接

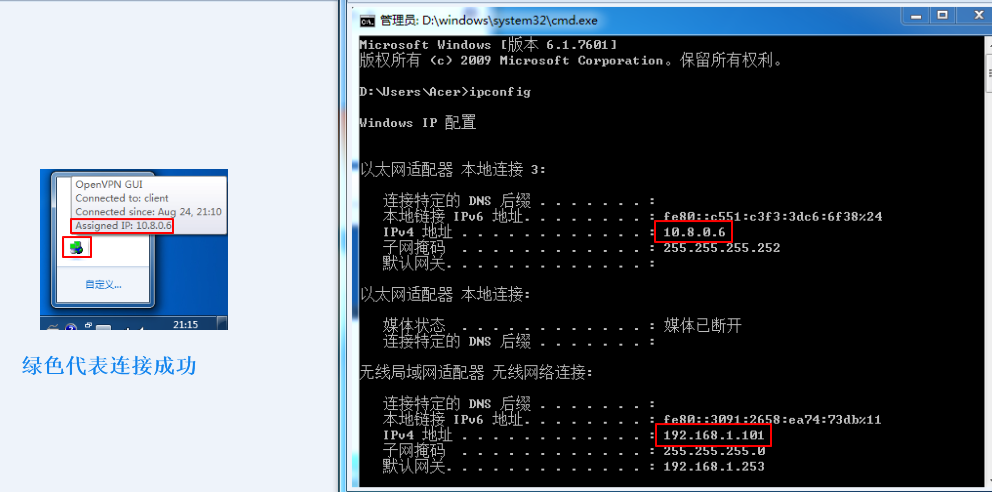

3、查看vpn状态

(责任编辑:IT) |