Ubuntu以及GPU环境下运行Hashcat

时间:2019-08-12 14:28 来源:linux.it.net.cn 作者:IT

下载

首先到HASHCAT官网下载程序,这份程序包含.bin文件以及.exe文件,可以兼容LInux和WIndows。

https://hashcat.net/hashcat/

下载完成后进行解压,解压出来的东西即可运行无需编译。目前官方版本到了5.1.0。

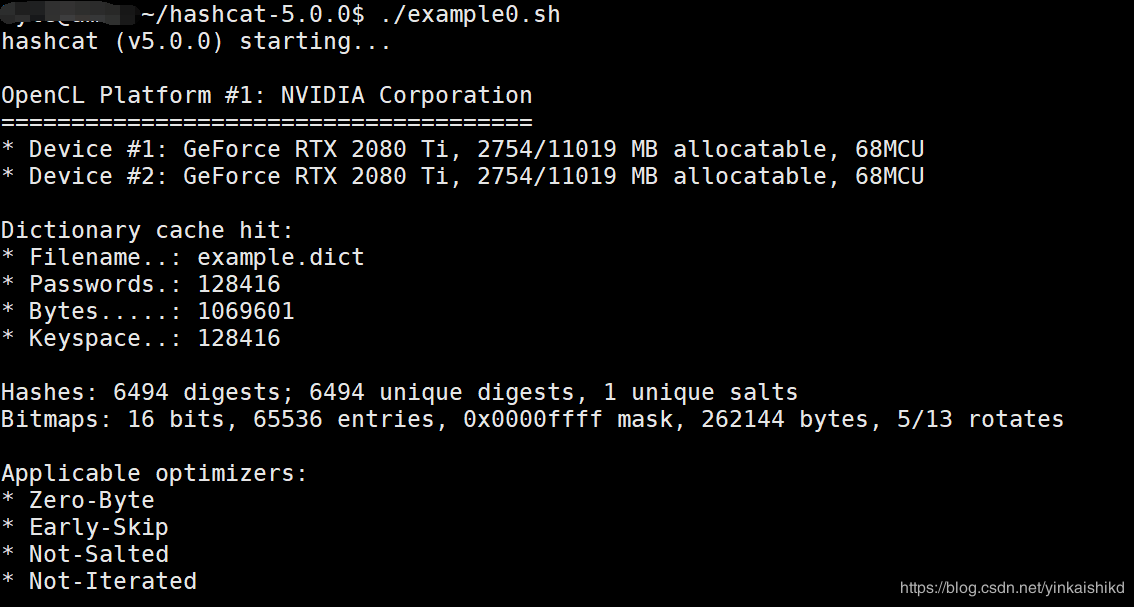

这时候我们看到有几个example的sh文件,如果不会使用hashcat命令就可以试运行一下:

这时候我们看到有几个example的sh文件,如果不会使用hashcat命令就可以试运行一下:

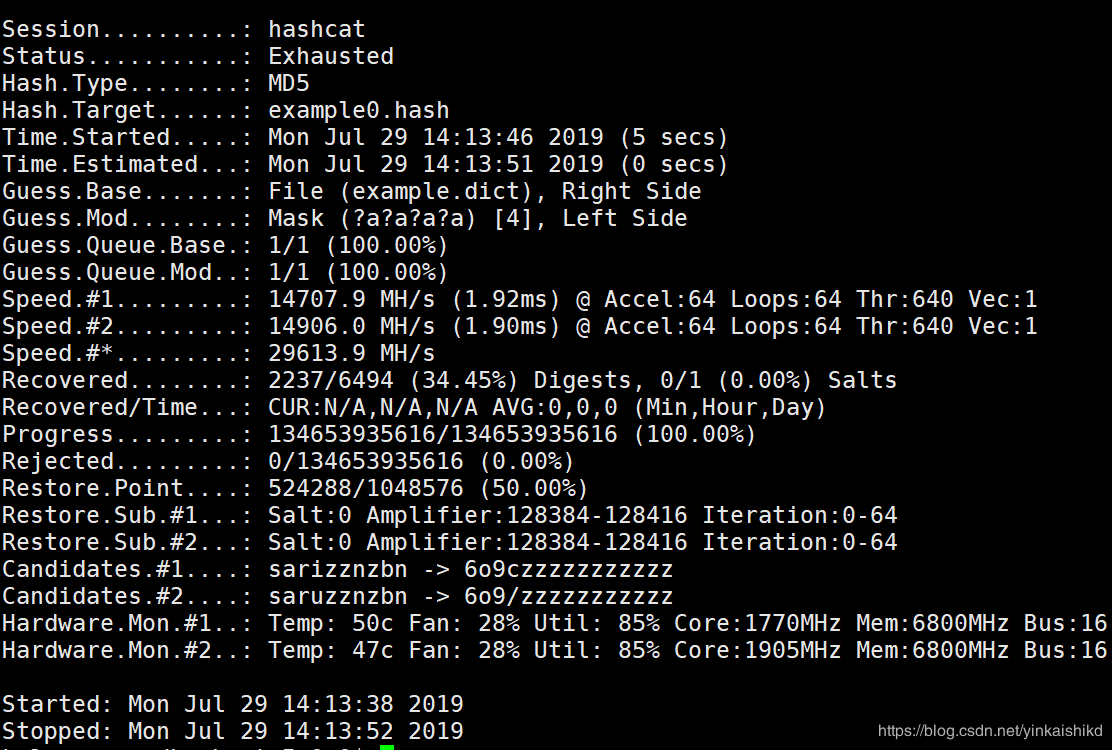

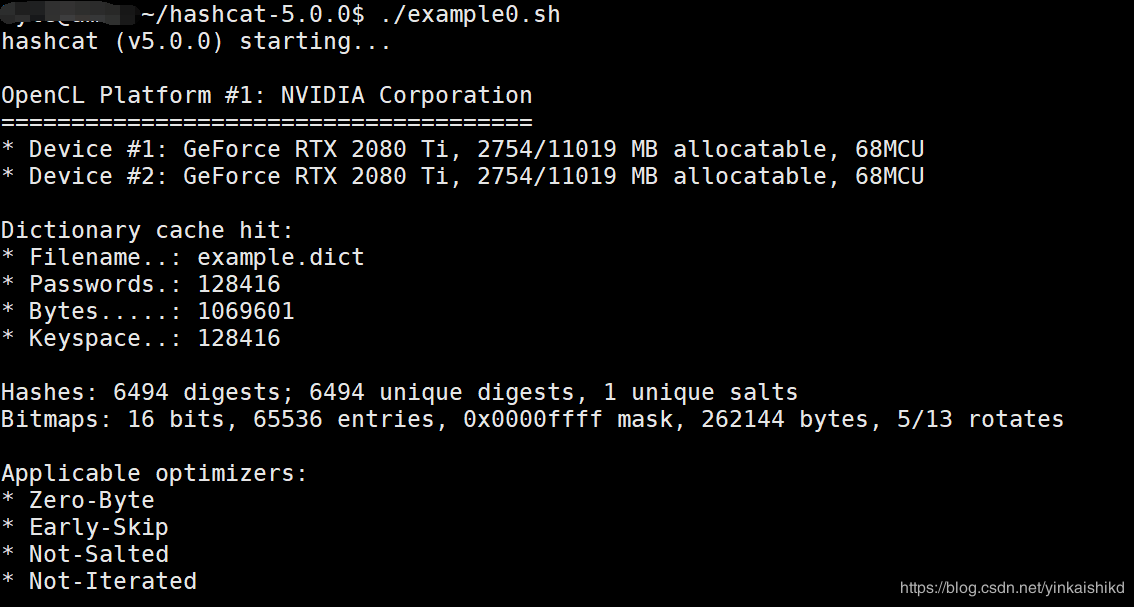

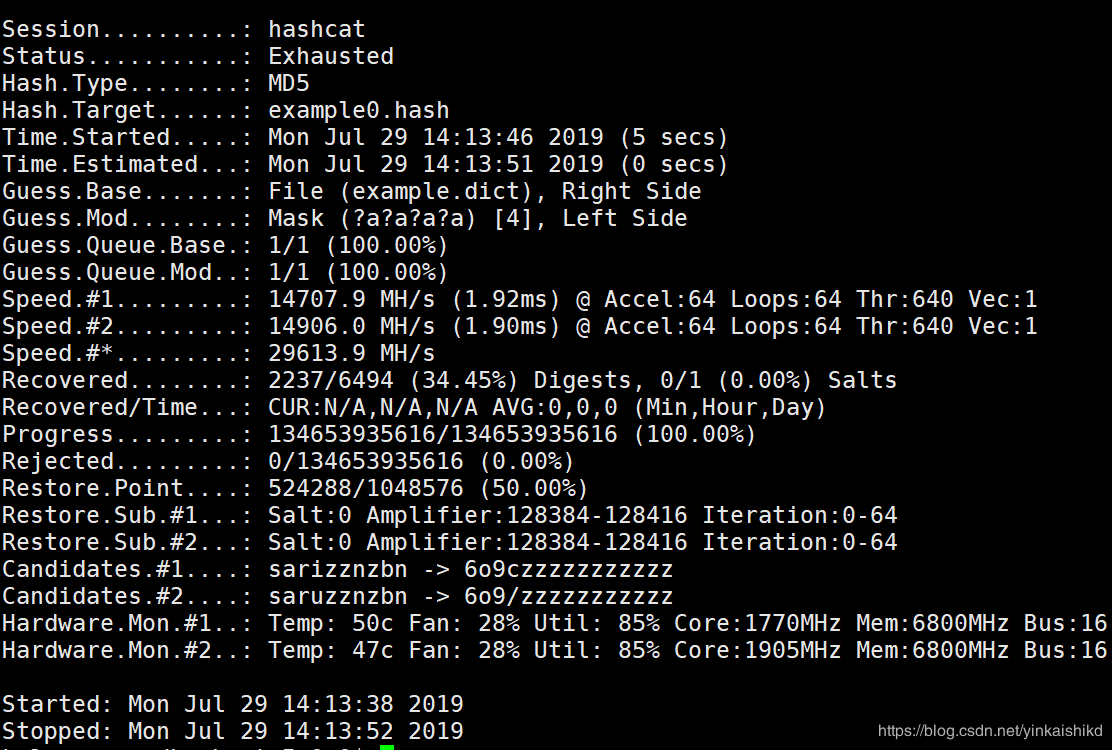

结果:

结果:

这里要说到环境,我使用的是E5 2630以及两张2080TI,已经装好opencl和显卡驱动。可以看到程序不仅支持显卡加速,而且多张卡都能够使用得到。

学习

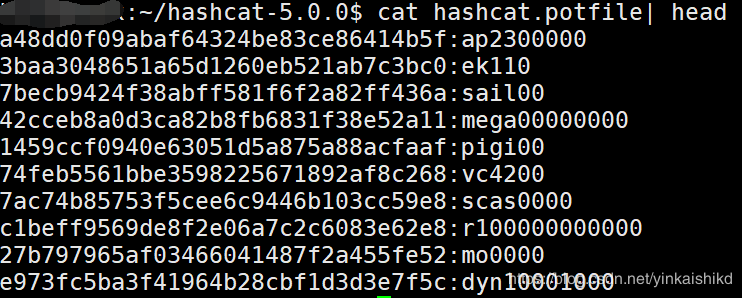

这里由于我执行过执行example400.sh和example500.sh,所以会提示你已经解密的内容放在了potfile里面,使用--show选项进行查看。同时我们可以直接查看文件目录下的hashcat.potfile文件,所有破解过的内容均在这里储存。

这里要说到环境,我使用的是E5 2630以及两张2080TI,已经装好opencl和显卡驱动。可以看到程序不仅支持显卡加速,而且多张卡都能够使用得到。

学习

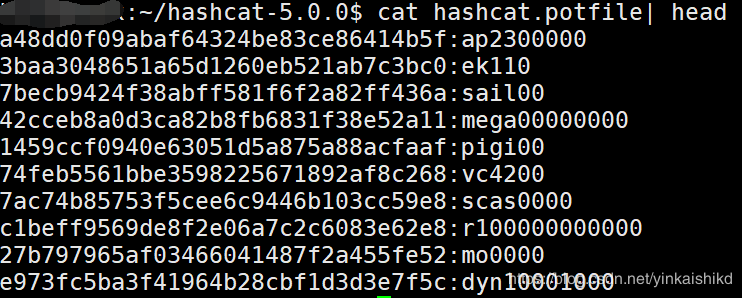

这里由于我执行过执行example400.sh和example500.sh,所以会提示你已经解密的内容放在了potfile里面,使用--show选项进行查看。同时我们可以直接查看文件目录下的hashcat.potfile文件,所有破解过的内容均在这里储存。

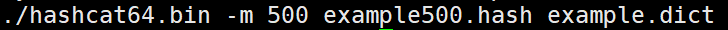

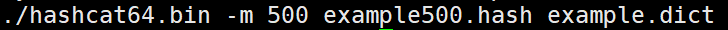

那么我们打开examp500.sh和example400.sh来学习一下如何使用hashcat:

那么我们打开examp500.sh和example400.sh来学习一下如何使用hashcat:

这样我们大体上就明白了使用命令大体上是以下格式:

./hashcat64.bin [选项] [参数] [目标hash文件] [词典]

或者

cat [词典] | ./hashcat64.bin [选项] [参数] [目标hash文件]

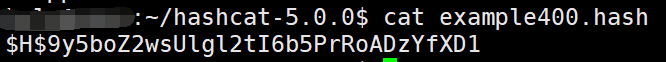

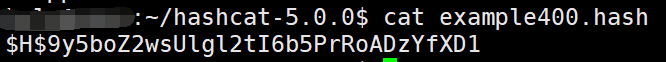

我们打开目标hash文件查看一下文件的编排格式,发现它很简单,直接粘贴hash值即可,每行一条。这样我们可以自己做一个目标hash文件来破解。

这样我们大体上就明白了使用命令大体上是以下格式:

./hashcat64.bin [选项] [参数] [目标hash文件] [词典]

或者

cat [词典] | ./hashcat64.bin [选项] [参数] [目标hash文件]

我们打开目标hash文件查看一下文件的编排格式,发现它很简单,直接粘贴hash值即可,每行一条。这样我们可以自己做一个目标hash文件来破解。

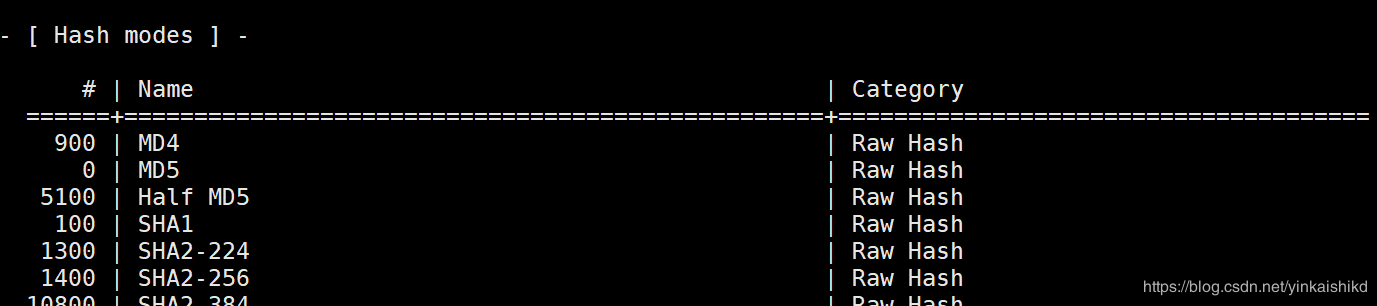

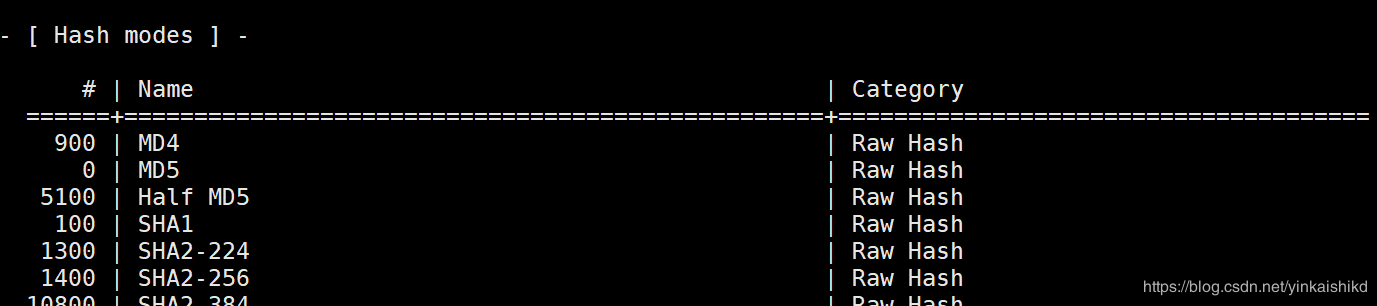

为了搞清楚-m参数的用法,我们需要使用./hashcat64.bin --helpl来查看帮助。得知-m命令制定了hash的加密类别,类别对用ige数字参数在表中列出。

为了搞清楚-m参数的用法,我们需要使用./hashcat64.bin --helpl来查看帮助。得知-m命令制定了hash的加密类别,类别对用ige数字参数在表中列出。

各种参数也在表中列出来了,大家自行研究。

实战

可以使用示例的字典,也可以使用自己的字典。如果没有字典可以使用crunch来生成,但就是实践和空间效率不是很高,我试了一下1至8位全字母数字空格符号需要十几个TB,直接劝退。。。所以平时看到比较典型的弱密码还是要收集一下的,或者使用复杂的规则来生成。

这里暂时用示例字典用用,随便复制里面一个到网上进行md5加密。放到我们制作的target.hash文件当中保存。加密的方法就是简单的md5加密,所以按照参数列表里的信息,使用-m 0。所以现在我们执行:

./hashcat -m 0 target.hash example.dict

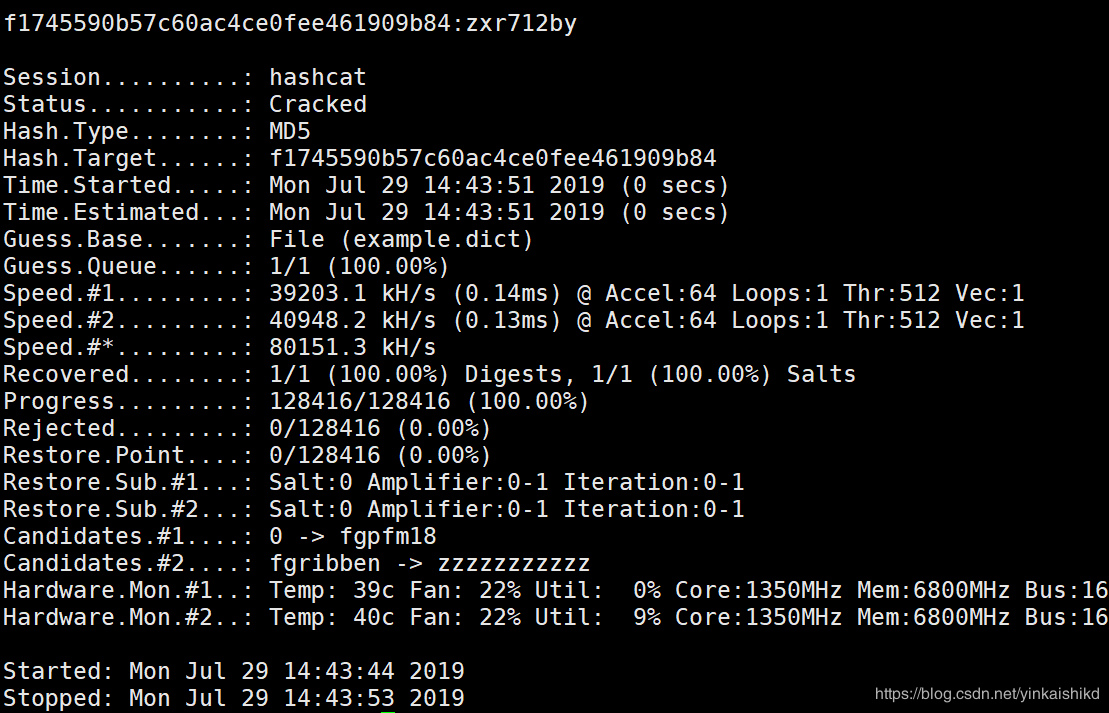

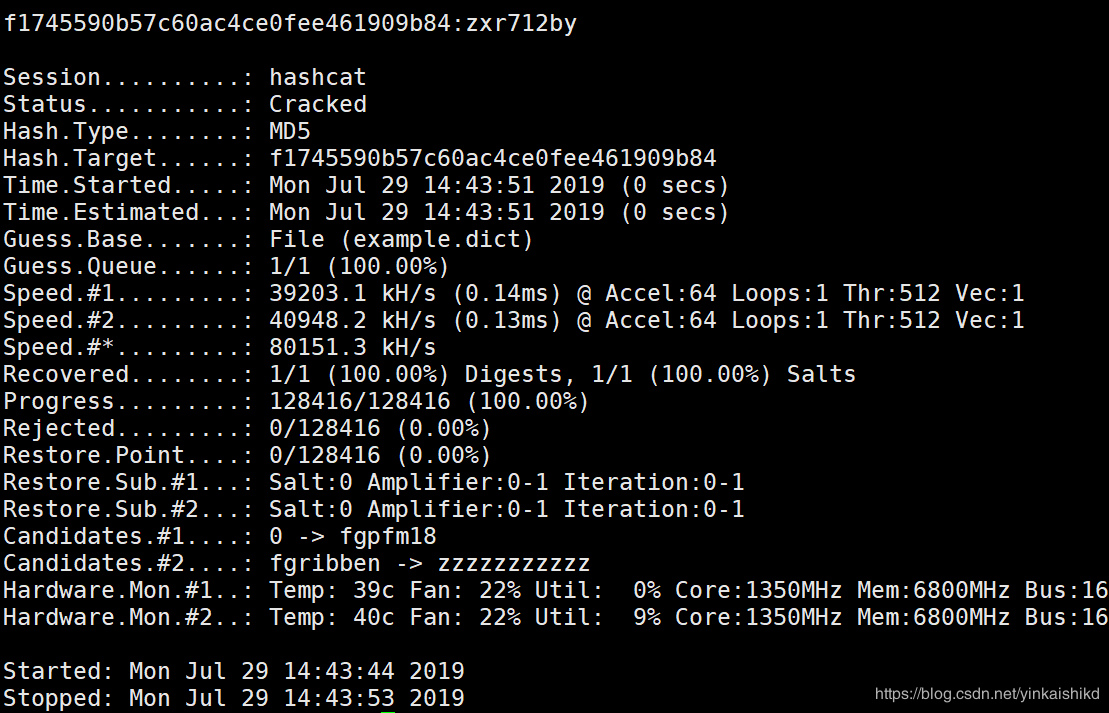

以下是结果:

各种参数也在表中列出来了,大家自行研究。

实战

可以使用示例的字典,也可以使用自己的字典。如果没有字典可以使用crunch来生成,但就是实践和空间效率不是很高,我试了一下1至8位全字母数字空格符号需要十几个TB,直接劝退。。。所以平时看到比较典型的弱密码还是要收集一下的,或者使用复杂的规则来生成。

这里暂时用示例字典用用,随便复制里面一个到网上进行md5加密。放到我们制作的target.hash文件当中保存。加密的方法就是简单的md5加密,所以按照参数列表里的信息,使用-m 0。所以现在我们执行:

./hashcat -m 0 target.hash example.dict

以下是结果:

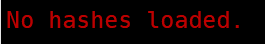

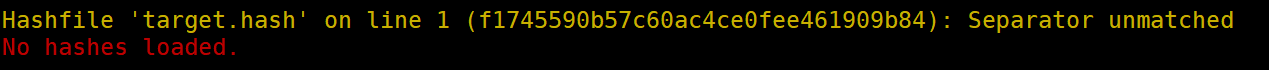

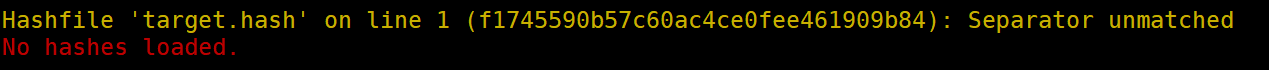

如果状态status显示cracked即为破解;如果exhausted的话说明这条hash并不在这个字典当中,字典已经跑完。还有一种情况是如果你指定hash类型错误,那么程序会直接报错退出。报错类似以下:

如果状态status显示cracked即为破解;如果exhausted的话说明这条hash并不在这个字典当中,字典已经跑完。还有一种情况是如果你指定hash类型错误,那么程序会直接报错退出。报错类似以下:

Ps.

需要支出的是,在使用hashcat进行破解的时候,你必须很清楚要破解的hash类型。如果你不知道,推荐使用hash-identifier来识别当前hash的类型。目前我没能在Ubuntu16.04上成功安装过,倒是Kali Linux直接apt-get就可以了。所以现在别的虚拟机上面识别处类别以后,再进行hashcat破解。

Ps.

需要支出的是,在使用hashcat进行破解的时候,你必须很清楚要破解的hash类型。如果你不知道,推荐使用hash-identifier来识别当前hash的类型。目前我没能在Ubuntu16.04上成功安装过,倒是Kali Linux直接apt-get就可以了。所以现在别的虚拟机上面识别处类别以后,再进行hashcat破解。

(责任编辑:IT)

下载

首先到HASHCAT官网下载程序,这份程序包含.bin文件以及.exe文件,可以兼容LInux和WIndows。

https://hashcat.net/hashcat/

下载完成后进行解压,解压出来的东西即可运行无需编译。目前官方版本到了5.1.0。

这时候我们看到有几个example的sh文件,如果不会使用hashcat命令就可以试运行一下:

结果:

这里要说到环境,我使用的是E5 2630以及两张2080TI,已经装好opencl和显卡驱动。可以看到程序不仅支持显卡加速,而且多张卡都能够使用得到。

学习

这里由于我执行过执行example400.sh和example500.sh,所以会提示你已经解密的内容放在了potfile里面,使用--show选项进行查看。同时我们可以直接查看文件目录下的hashcat.potfile文件,所有破解过的内容均在这里储存。

那么我们打开examp500.sh和example400.sh来学习一下如何使用hashcat:

这样我们大体上就明白了使用命令大体上是以下格式:

./hashcat64.bin [选项] [参数] [目标hash文件] [词典]

或者

cat [词典] | ./hashcat64.bin [选项] [参数] [目标hash文件]

我们打开目标hash文件查看一下文件的编排格式,发现它很简单,直接粘贴hash值即可,每行一条。这样我们可以自己做一个目标hash文件来破解。

为了搞清楚-m参数的用法,我们需要使用./hashcat64.bin --helpl来查看帮助。得知-m命令制定了hash的加密类别,类别对用ige数字参数在表中列出。

各种参数也在表中列出来了,大家自行研究。

实战

可以使用示例的字典,也可以使用自己的字典。如果没有字典可以使用crunch来生成,但就是实践和空间效率不是很高,我试了一下1至8位全字母数字空格符号需要十几个TB,直接劝退。。。所以平时看到比较典型的弱密码还是要收集一下的,或者使用复杂的规则来生成。

这里暂时用示例字典用用,随便复制里面一个到网上进行md5加密。放到我们制作的target.hash文件当中保存。加密的方法就是简单的md5加密,所以按照参数列表里的信息,使用-m 0。所以现在我们执行:

./hashcat -m 0 target.hash example.dict

以下是结果:

如果状态status显示cracked即为破解;如果exhausted的话说明这条hash并不在这个字典当中,字典已经跑完。还有一种情况是如果你指定hash类型错误,那么程序会直接报错退出。报错类似以下:

Ps.

需要支出的是,在使用hashcat进行破解的时候,你必须很清楚要破解的hash类型。如果你不知道,推荐使用hash-identifier来识别当前hash的类型。目前我没能在Ubuntu16.04上成功安装过,倒是Kali Linux直接apt-get就可以了。所以现在别的虚拟机上面识别处类别以后,再进行hashcat破解。

(责任编辑:IT) |