|

高级逃逸技术让黑客入侵如虎添翼

翟胜军(Jack Zhai)

1 引言 黑客入侵目标系统的必要条件一般有两个:一是目标系统确实有漏洞(可乘之机),二是黑客拥有利用这个漏洞的入侵攻击代码(入侵工具)。但当用户部署了IPS/WAF之类的安全防设备后,再要实现实施入侵,很容易被检测到,行动就会被中断;此时,攻击者需要选择,要么使用新的入侵攻击代码,要么设法绕开这些安全检测。需要找到穿越用户防护体系的办法,顺利到达,才能实施入侵。各种攻击躲避技术的总称称为高级逃逸技术AET( Advanced Evasion Technique),国内也翻译为高级隐遁技术,或是攻击躲避技术。 2010年10月18日,芬兰的Stonesoft公司宣布“发现”新型AET技术威胁,可以躲避IPS的检查,引起安全界的关注;次年3月,Stonesoft公司公布了180多种可以组合的高级逃逸技术,并在5月提供了一套AET技术的测试工具软件给NSS Labs,从此,对AET的防护能力成为下一代IPS的必备功能。 国内对AET技术的关注相对比较晚,从2012年开始,启明星辰、绿盟、科能腾达陆续发表文章,宣布进行AET研究。 如果说黑客入侵攻击是针对目标系统的漏洞,那么AET技术就是针对安全设备的漏洞。AET技术可以说是黑客的攻击辅助工具,有了它的帮助,黑客可以不再需要发现新的漏洞,不再需要编写新的漏洞利用代码,即使是水平很一般的黑客,也能够对“防范严密”的网络实施APT攻击。

2 了解AET AET技术的目标是躲避开安全设备的监测,建立一条通往目标的通道。一般来说,能够让IPS/WAF等安全设备变成“摆设”的思路有三种:

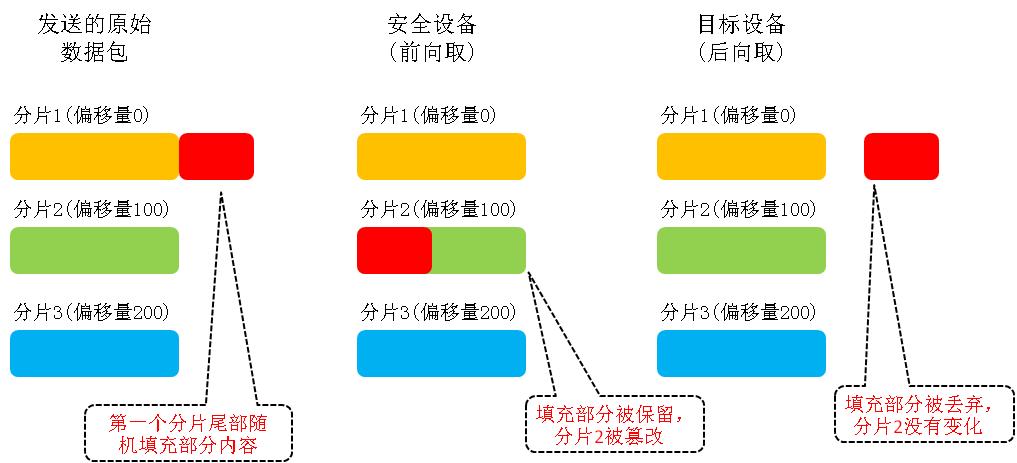

第三种情况就是我们说的AET技术。为了说明这一技术很具有普遍意义,我先来看这样一个应用场景: TCP/IP协议允许对大的数据包进行分片传送,每个分片都带有偏移量值与长度,接收方按照偏移量重新组装。若是偏移量出现紊乱,分片就会出现重叠;目标系统对重叠的处理方式是不同的:Windows系统的处理方式是取后到的内容为准,Unix系统的处理方式是取先到的内容为准。

大部分的安全设备都是基于unix/linux系统上开发的,一般是取先到的为准。当攻击的目标是另一种处理模式时,就可以有意识地制造分片重叠,比如在第一分片后面增加随机内容,造成与第二个分片重叠,多的甚至可以覆盖,安全设备上还原的是随机填充的内容,目标系统上还原的是原始信息(恶意代码),这样,利用分片重叠,就可以有效躲避了IPS的检查了。 由于网络安全设备上一般不会同时采用两种组合方式还原,则必然有一种方式可以躲避安全设备的还原检测。而探测用户网络边界安全设备的取向策略是很容易的,发几个恶意包测试是否被阻断就知道了。用户的应用系统常常是两类系统并存的,至少有一半的系统已经向我们敞开了大门,剩下的工作就不用说了。

3 AET技术的分类 根据躲避技术面对的检测点来划分,AET技术可分为:

在网络躲避类中,当目标侧没有接应时,一般是不采取加密通信方式的,因为目标也无法读懂密文,此时按照躲避的技术方式,网络躲避的AET技术可以分为三大类:

4 AET技术具有可组合的特性 从 AET技术分类中可以看出,大多数躲避技术利用安全设备设计中的一些编程逻辑漏洞实现的,我们很容易联想到,通过完善IPS/WAF等安全产品(如优化源代码),就可以大幅度减少AET的流行。但是,AET技术可以任意组合的特性让这一办法陷入困境。 首先,躲避方式可以组合,例如:

其次,不同协议可以组合,例如:

AET的这种可组合特性,造成躲避技巧的数量大得惊人,也让IPS/WAF厂商们感到非常棘手。Stonesoft公司提出“全协议解析”的解决方法,即对所有协议解析进行标准化检验,不符合协议标准的就“丢弃”。虽然可以减少重叠、填充、分片过小等带来的问题,但这与TCP/IP的“尽量宽容,业务为主”设计理念是相悖的,可能会对一些应用有影响。

5 沙箱逃逸

近几年,APT攻击中使用了大量的“0DAY”木马,让传统的安全措施无计可施,以Fireeye为首的安全公司纷纷推出沙箱技术,让恶意代码运行、释放,根据其行为中是否有危险操作,判定其是否为恶意代码。这种技术可以对未知的代码进行安全检测,成为目前对付“0DAY”的主要工具之一。 如何逃避沙箱的“捕获”,沙箱逃逸技术成为AET的新发展分支。由于目前的沙箱主要为文件型,提供的是文件的模拟运行环境,并且给每个文件的检测时间也不可能太长,一般不超过30分钟,所以从沙箱的眼皮子底下逃脱,也不是很难的。今年年初的韩国320事件中,其病毒就是在3月20日下午两点前不做任何操作,沙箱当然也就无能为力了。 这里收集了一些目前进行沙箱逃逸的方法:

电影《盗梦空间》中主人公判定梦境的方式是:让陀螺转起来,梦境中它将一直转下去。沙箱逃逸技术的关键是判断自身所处的环境是用户的真实环境,还是沙箱的虚拟空间。不释放自己的行为,沙箱的检测就无从入手了。 从沙箱中逃脱,就会被打上“合法”的标签,你的木马文件可以大摇大摆的进入用户环境了。

6 小结 早在1998年,Newsham 和 Ptacek发表的论文中描述了碎片、TCP参数、TCP序列等多种手段可以躲避IPS的检测。多年来AET技术一直没有得到安全业界的重视,直到最近几年,大量未知攻击的出现,以及黑客圈子对AET技术的掌握已经成为公开的秘密,加上Stonesoft公司的推动,AET才逐步成为安全公司的研究的重点。但就目前来说,公布的AET躲避技术很可能还只是冰山之一角,黑客掌握的AET技术能到什么程度,还都是个未知数。 AET技术利用网络安全设备的漏洞,成为黑客入侵的得力工具,这已经成为信息安全界广泛关注的问题。研究AET技术,发布网络安全设备的漏洞,应该与发布系统与应用漏洞一样,成为各国信息安全漏洞那个预警平台的基本工作。 (责任编辑:IT) |