[CentOS安全] CentOS 6 内核进行了安全更新 日期:2016-08-27 11:07:07 点击:50 好评:0

[CentOS安全] CentOS 6 内核进行了安全更新 日期:2016-08-27 11:07:07 点击:50 好评:0

今日关注 基于 Red Hat Enterprise Linux 6 的 CentOS 6 内核进行了安全更新。事实上,此次内核的更新涉及到了 Red Hat Enterprise Linux Desktop 6, Red Hat Enterprise Linux Workstation 6, Red Hat Enterprise Linux Server 6, 和 Red Hat Enterprise Li...

[CentOS安全] CentOS7 如何防止恶意端口扫描? 日期:2016-06-18 15:21:06 点击:151 好评:0

[CentOS安全] CentOS7 如何防止恶意端口扫描? 日期:2016-06-18 15:21:06 点击:151 好评:0

CentOS6可以使用PostSentry这个工具防范对本机端口的恶意扫描,然而PostSentry似乎不支持CentOS7....

[CentOS安全] centos 7 DenyHosts 安装 防暴力破解ssh登陆 日期:2016-06-08 14:03:49 点击:137 好评:0

[CentOS安全] centos 7 DenyHosts 安装 防暴力破解ssh登陆 日期:2016-06-08 14:03:49 点击:137 好评:0

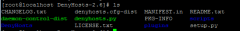

为了减少软件扫描ssh登陆 还是用这个比较好点 默认端口号22 也要改 登陆密码也不要使用 弱口令 123456 这样的 Description DenyHosts is a python program that automatically blocks ssh attacks by adding entries to /etc/hosts.deny. DenyHosts will als...

[CentOS安全] CentOS 服务器安全设置 日期:2016-04-08 00:10:08 点击:50 好评:0

[CentOS安全] CentOS 服务器安全设置 日期:2016-04-08 00:10:08 点击:50 好评:0

一、注释掉系统不需要的用户和用户组 注意:不建议直接删除,当你需要某个用户时,自己重新添加会很麻烦。 cp /etc/passwd /etc/passwdbak #修改之前先备份vi /etc/passwd #编辑用户,在前面加上#注释掉此行#adm:x:3:4:adm:/var/adm:/sbin/nologin#lp:x:4:7:l...

[CentOS安全] CentOS 5服务器安全设置 日期:2016-02-02 18:34:49 点击:139 好评:0

[CentOS安全] CentOS 5服务器安全设置 日期:2016-02-02 18:34:49 点击:139 好评:0

一.Centos 系统安全方面 1、用防火墙关闭不须要的任何端口,别人PING不到服务器,威胁自 然减少了一大半 2、更改SSH端口,最好改为10000以上,别人扫描到端口的机率也会下降 3、删除系统臃肿多余的账号: userdel adm userdel lp userdel sync userdel shutdo...

[CentOS安全] CentOS6.x高危漏洞修补 日期:2015-12-26 00:36:31 点击:122 好评:0

[CentOS安全] CentOS6.x高危漏洞修补 日期:2015-12-26 00:36:31 点击:122 好评:0

本文只是仅针对绿盟漏洞扫描结果,在RHEL/CentOS/OEL5.x x64位版本中会存在如下高危漏洞,这里整理解决办法,经过再次漏洞扫描,漏洞已修补。 高危 OpenSSH schnorr.c远程内存破坏漏洞(CVE-2014-1692) OpenSSH J-PAKE授权问题漏洞(CVE-2010-4478) OpenSSH GSS...

[CentOS安全] CentOS 6.0安装DenyHosts 2.6总结 日期:2015-10-18 15:06:17 点击:87 好评:0

[CentOS安全] CentOS 6.0安装DenyHosts 2.6总结 日期:2015-10-18 15:06:17 点击:87 好评:0

当你的Linux服务器暴露在互联网之中,该服务器将会遭到互联网上的扫描软件进行扫描,并试图猜测SSH登录口令你会发现,每天会有多条SSH登录失败纪录。那些扫描工具将对你的服务器构成威胁,你必须设置复杂登录口令,并将尝试多次登录失败的IP给阻止掉,让其在...

[CentOS安全] 解决CentOS下LNMP被挂马问题 日期:2015-09-08 01:13:10 点击:187 好评:0

[CentOS安全] 解决CentOS下LNMP被挂马问题 日期:2015-09-08 01:13:10 点击:187 好评:0

这几天正忙项目事情,服务器上线了产品还没上线,老收到客户端投诉服务器连不上了,一开始以为php-fpm 挂了,可也没那么儿戏吧,才那么几个人在用,时间确实比较紧张也没时间考虑了,直接service xxx restart ,好像可以了....可再没多久又收到投诉,这时心想...

[CentOS安全] 阿里云CentOS服务器安全设置 日期:2015-07-15 23:33:45 点击:145 好评:0

[CentOS安全] 阿里云CentOS服务器安全设置 日期:2015-07-15 23:33:45 点击:145 好评:0

1、开启云盾所有服务 2、通过防火墙策略限制对外扫描行为 请您根据您的服务器操作系统,下载对应的脚本运行,运行后您的防火墙策略会封禁对外发包的行为,确保您的主机不会再出现恶意发包的情况,为您进行后续数据备份操作提供足够的时间。 Window2003的批处...

[CentOS安全] CentOS通过日志反查入侵 日期:2015-07-11 19:17:16 点击:201 好评:0

[CentOS安全] CentOS通过日志反查入侵 日期:2015-07-11 19:17:16 点击:201 好评:0

查看日志文件 Linux查看/var/log/wtmp文件查看可疑IP登陆 last -f /var/log/wtmp 该日志文件永久记录每个用户登录、注销及系统的启动、停机的事件。因此随着系统正常运行时间的增加,该文件的大小也会越来越大, 增加的速度取决于系统用户登录的次数。该日志...

一、注释掉系统不需要的用户和用户组 注意:不建议直接删除,当你需要某个用户时,自...

这几天正忙项目事情,服务器上线了产品还没上线,老收到客户端投诉服务器连不上了,一...

1、开启云盾所有服务 2、通过防火墙策略限制对外扫描行为 请您根据您的服务器操作系统...

Centos所以用下面的语句 yum -y update bash...

一、rootkit简介 rootkit是Linux平台下最常见的一种木马后门工具,它主要通过替换系统...

LAMP是一套软件架构,包括这几大部分:Linux(作为基础层的操作系统),Apache(位于操作...