[Linux安全] Web应用安全配置基线指导 日期:2014-02-22 02:51:33 点击:61 好评:0

[Linux安全] Web应用安全配置基线指导 日期:2014-02-22 02:51:33 点击:61 好评:0

本文描述了IT运维人员所维护管理的Web应用服务器应当遵循的安全标准,本文档旨在指导系统管理人员进行Web应用安全基线检查。本文使用者包括:服务器系统管理员、应用程序管理员、网络安全管理员。本文适用的范围为基于B/S架构的Web应用。 第1章身份与访问控制...

[Linux安全] MySQL安全加固实战 日期:2014-02-22 02:50:55 点击:103 好评:0

[Linux安全] MySQL安全加固实战 日期:2014-02-22 02:50:55 点击:103 好评:0

集团聘请国内顶级安全厂商对企业信息化系统安全扫描,发现笔者运维的系统存在SQL注入式漏洞、数据库提权安全漏洞、密码明文及附件上传安全隐患。于是笔者对该系统实施了系列的安全加固工作,在安全厂商进行二次扫描时未再发现安全隐患。 具体应对措施如下:...

[Linux安全] Linux系统安全配置详细解析 日期:2014-02-22 02:46:17 点击:200 好评:0

[Linux安全] Linux系统安全配置详细解析 日期:2014-02-22 02:46:17 点击:200 好评:0

系统安全性对于用户来说至关重要,Linux用户也不例外。笔者就自己使用Linux的经历,总结了一些增强Linux安全防护的小窍门,在此介绍给大家。 1.为LILO增加开机口令 在/etc/lilo.conf文件中增加选项,从而使LILO启动时要求输入口令,以加强系统的安全性。具体...

[Linux安全] 提高Linux系统安全性的几个招数 日期:2014-02-22 02:41:41 点击:117 好评:0

[Linux安全] 提高Linux系统安全性的几个招数 日期:2014-02-22 02:41:41 点击:117 好评:0

Linux系统不论在功能上、价格上或性能上都有很多优点,然而,作为开放式操作系统,它不可避免地存在一些安全隐患。关于如何解决这些隐患,为应用提供一个安全的操作平台,本文会告诉你一些最基本、最常用,同时也是最有效的招数。 Linux是一种类Unix的操作系...

[Linux安全] 隐藏/屏蔽Linux服务器系统信息 日期:2014-02-22 02:40:30 点击:129 好评:0

[Linux安全] 隐藏/屏蔽Linux服务器系统信息 日期:2014-02-22 02:40:30 点击:129 好评:0

在互联网上,对于黑客来说,入侵第一步,一般都是先扫描,这些扫描包括服务器的类型,提供服务的软件及版本号,然后针对这些系统或软件的相应漏洞进行入侵。那么如何来隐藏这些信息呢?今天就和大家一起分享下: 在缺省情况下,当我们登陆到linux系统,则它...

[Linux安全] 自动甄别黑白名单的iptables安全脚本 日期:2014-02-22 02:38:10 点击:90 好评:0

[Linux安全] 自动甄别黑白名单的iptables安全脚本 日期:2014-02-22 02:38:10 点击:90 好评:0

①此脚本能自动过滤掉企业中通过NAT出去的白名单IP,很多企业都是通过NAT软路由上网,我们可以将一些与我们有往来的公司及本公司的安全IP添加进白名单,以防误剔; ②阀值DEFIIN这里定义的是100,其实这个值应该根据具体生产环境而定,50-100之间较好; ③此...

[Linux安全] 安全的Web主机iptables防火墙脚本 日期:2014-02-22 02:37:41 点击:139 好评:0

[Linux安全] 安全的Web主机iptables防火墙脚本 日期:2014-02-22 02:37:41 点击:139 好评:0

下面以自己的Web服务器举例说明之,系统的默认策略是INPUT为DROP,OUTPUT、FORWARD链为ACCEPT,DROP设置得比较宽松,因为我们知道出去的数据包比较安全;为了验证脚本的通用性,我特的查看了服务器的内核及iptables版本,命令如下所示: [root@ud50041 ~]# u...

[Linux安全] 自动拒绝恶意IP远程登录Linux服务器脚本 日期:2014-02-22 02:37:09 点击:61 好评:0

[Linux安全] 自动拒绝恶意IP远程登录Linux服务器脚本 日期:2014-02-22 02:37:09 点击:61 好评:0

随着整个IT行业的发展,安全对于人们来说非常的重要,小到个人电脑,到IT企业大数据存储,大到整个互联网安全,其实要做好安全,不能光看整体,有时候细节才是最重要的,相对而言,个人电脑的安全,需要我们从多方面来防御,例如使用目前权威主流的360杀毒软...

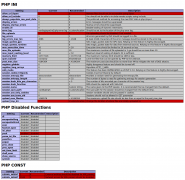

[Linux安全] PHP环境安全性能检查 日期:2014-02-22 02:33:45 点击:140 好评:0

[Linux安全] PHP环境安全性能检查 日期:2014-02-22 02:33:45 点击:140 好评:0

PHP在Linux环境下安全配置是一个复杂的过程,其中涉及到很多的细节设置,在这里发出来一个脚本,通过这个脚本来检测你的PHP环境是否存在安全隐患,从而针对这些对你的PHP环境进行加固。 功能: 1,检测PHP环境安全配置 (2)应禁用的功能。 3,危险的设置,...

[Linux安全] 使用fail2ban防止暴力破解ssh及vsftpd密码 日期:2014-02-22 02:33:06 点击:183 好评:0

[Linux安全] 使用fail2ban防止暴力破解ssh及vsftpd密码 日期:2014-02-22 02:33:06 点击:183 好评:0

此文介绍一个linux下通过监控日志防止密码被暴力破解的软件-fail2ban。fail2ban支持常用的服务,如sshd,apache, qmail,proftpd, sasl, asterisk等的密码验证保护,当发现暴力破解的迹像时,可以通过iptables, tcp-wrapper, shorewall等方式阻止此IP的访问。...

幽灵漏洞是Linux glibc库上出现的一个严重的安全问题,他可以让攻击者在不了解系统的...

只需要一次次敲下退格键就够了! BACKSPACE 两位西班牙的安全研究人员发现了Linux 的...

大家都认为 Linux 默认是安全的,我大体是认可的 (这是个有争议的话题)。Linux默认确...

GNU C库(Glibc)是GNU系统的三大基础组件(Linux内核,GCC编译器,GLIBC库),一个名为...

#!/bin/shcd /var/log/httpd/cat access_log|awk {print $1}|sort|uniq -c|sort -n -r...

安装 yuminstall iptables 清除已有iptables规则 iptables-F iptables-X iptables-Z ...