CentOS6.5DNS服务BIND配置、正反向解析、主从及压力测试

时间:2014-05-18 23:48 来源:linux.it.net.cn 作者:IT网

前言:

了解named

如果说我们安装的rpm包不符合我们的要求怎么办、比如说我们想起用named的线程模式、比如说我想让他禁用IPv6、比如说我们想启用某种特性、而rpm在编译时没有提供、那这时我们只能去手动编译安装了,那如何去编译安装named:

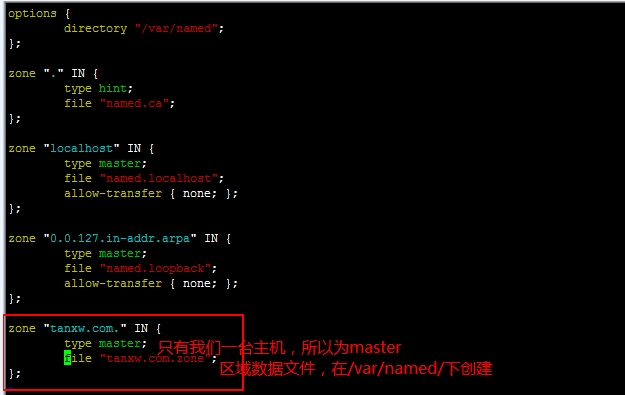

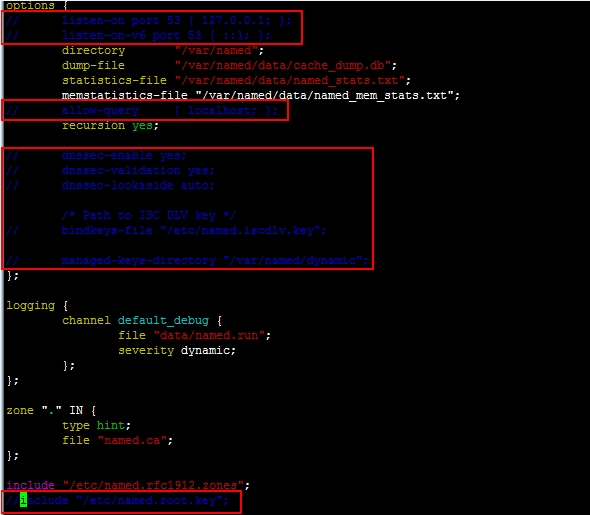

#定义全局的

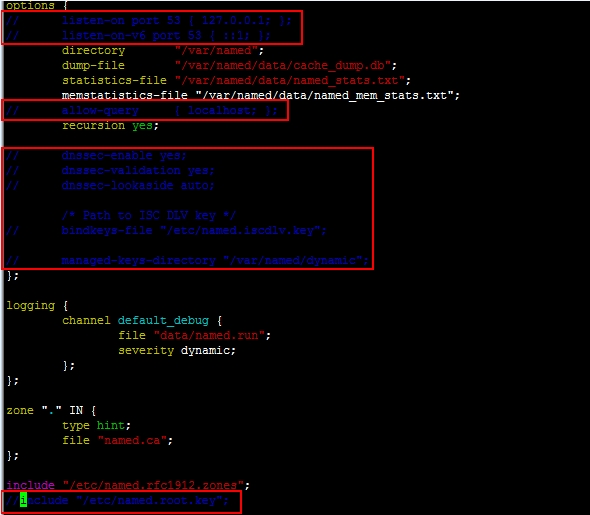

options {

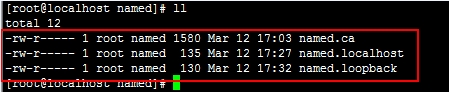

#定义named的固定工作路径

directory "/var/named";

};

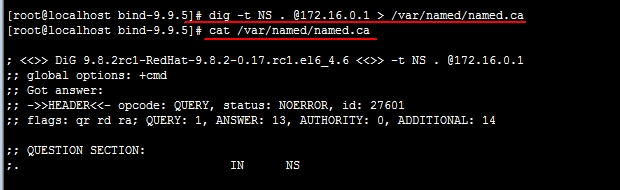

#定义根的区域

zone "." IN {

type hint; #类型、hint表示为根的

file "named.ca"; #指定的文件

};

#定义本本地的区域

zone "localhost" IN {

type master; #类型属于master、属于自己的

file "named.localhost"; #指定的文件

allow-transfer { none; }; #不允许任何人传送的

};

#定义反向解析的

zone "0.0.127.in-addr.arpa" IN {

type master; #类型属于master、属于自己的

file "named.loopback"; #指定的文件

allow-transfer { none; };#不允许任何人传送的

};

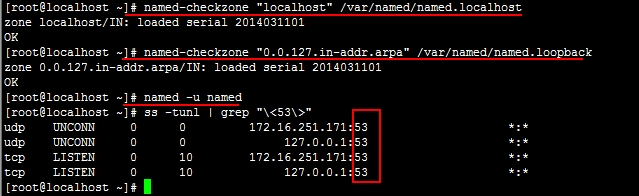

$TTL 86400 ;定义宏

@ IN SOA localhost admin.localhost. (

2014031101 ;序列号

2H ;刷新时间

10M ;失败时重试间隔时间

7D ;过期时间

1D) ;否定答案的时间

IN NS localhost.

$TTL 86400

@ IN SOA localhost admin.localhost. (

2014031101

2H

10M

7D

1D )

IN NS localhost.

1 IN PTR localhost.

# vim /etc/rc.d/init.d/named

#!/bin/bash

#

# description: named daemon 描述信息

# chkconfig: - 25 88 启动和关闭级别

#

# 启动named的pid文件、其实文件路径我们都可以自己指定的

pidFile=/usr/local/bind9/var/run/named.pid

# 启动服务时的锁文件、判断一个服务是不是启动是靠这个锁文件的

lockFile=/var/lock/subsys/named

# named的配置文件路径

confFile=/etc/named/named.conf

# 判断/etc/rc.d/init.d/functions路径下的functios是否存在这个文件、存在就sources进来

[ -r /etc/rc.d/init.d/functions ] && . /etc/rc.d/init.d/functions

# 定义启动方法

start() {

# 判断锁文件是否存在、如果存在就说服务已经启动并退出

if [ -e $lockFile ]; then

echo "named is already running..."

exit 0

fi

# 打印服务已经启动的信息

echo -n "Starting named:"

# 调用functions中的daemon方法、并用--pidfile指定pid文件在什么地方、还指定用户和配置文件、我们本来是直接启用named的、现在利用daemon这个函数来启用这个服务、他会获得很多额外的属性、如果成功了会帮我们打印什么[ OK ]的、还可以做判断

daemon --pidfile "$pidFile" /usr/local/bind9/sbin/named -u named -c "$confFile"

RETVAL=$?

echo

# 判断上面的命令是否执行成功、说明启动成功

if [ $RETVAL -eq 0 ]; then

# 如果判断成功、就创建锁文件

touch $lockFile

return $RETVAL

else

# 否则、就是失败了、那就删除锁文件和pid文件

rm -f $lockFile $pidFile

return 1

fi

}

# 定义停止方法

stop() {

# 如果锁文件不存在

if [ ! -e $lockFile ]; then

# 说明服务还没有启动

echo "named is stopped."

fi

echo -n "Stopping named:"

killproc named

RETVAL=$?

echo

# 判断以上的命令是否执行停止成功、如果成功

if [ $RETVAL -eq 0 ];then

# 删除锁文件和pid文件

rm -f $lockFile $pidFile

return 0

else

# 否则打印说没能正常停止

echo "Cannot stop named."

# 调用functions中的函数、会打印失败

failure

return 1

fi

}

# 定义重启服务

restart() {

# 调用停止方法

stop

# 睡眠2秒

sleep 2

# 调用启动方法

start

}

# 定义重新加载服务方法

reload() {

echo -n "Reloading named: "

# killprco HUP信号、named进程的信号

killproc named -HUP

RETVAL=$?

echo

return $RETVAL

}

# 定义服务状态

status() {

if pidof named &> /dev/null; then

echo -n "named is running..."

success

echo

else

echo -n "named is stopped..."

success

echo

fi

}

# 定义错误提示信息

usage() {

echo "Usage: named {start|stop|restart|status|reload}"

}

case $1 in

start)

start ;;

stop)

stop ;;

restart)

restart ;;

status)

status ;;

reload)

reload ;;

*)

usage

exit 4 ;;

esac

(责任编辑:IT)

| 前言: 了解named 如果说我们安装的rpm包不符合我们的要求怎么办、比如说我们想起用named的线程模式、比如说我想让他禁用IPv6、比如说我们想启用某种特性、而rpm在编译时没有提供、那这时我们只能去手动编译安装了,那如何去编译安装named: #定义全局的 options { #定义named的固定工作路径 directory "/var/named"; }; #定义根的区域 zone "." IN { type hint; #类型、hint表示为根的 file "named.ca"; #指定的文件 }; #定义本本地的区域 zone "localhost" IN { type master; #类型属于master、属于自己的 file "named.localhost"; #指定的文件 allow-transfer { none; }; #不允许任何人传送的 }; #定义反向解析的 zone "0.0.127.in-addr.arpa" IN { type master; #类型属于master、属于自己的 file "named.loopback"; #指定的文件 allow-transfer { none; };#不允许任何人传送的 };$TTL 86400 ;定义宏@ IN SOA localhost admin.localhost. ( 2014031101 ;序列号 2H ;刷新时间 10M ;失败时重试间隔时间 7D ;过期时间 1D) ;否定答案的时间 IN NS localhost.

# vim /etc/rc.d/init.d/named #!/bin/bash # # description: named daemon 描述信息 # chkconfig: - 25 88 启动和关闭级别 # # 启动named的pid文件、其实文件路径我们都可以自己指定的 pidFile=/usr/local/bind9/var/run/named.pid # 启动服务时的锁文件、判断一个服务是不是启动是靠这个锁文件的 lockFile=/var/lock/subsys/named # named的配置文件路径 confFile=/etc/named/named.conf # 判断/etc/rc.d/init.d/functions路径下的functios是否存在这个文件、存在就sources进来 [ -r /etc/rc.d/init.d/functions ] && . /etc/rc.d/init.d/functions # 定义启动方法 start() { # 判断锁文件是否存在、如果存在就说服务已经启动并退出 if [ -e $lockFile ]; then echo "named is already running..." exit 0 fi # 打印服务已经启动的信息 echo -n "Starting named:" # 调用functions中的daemon方法、并用--pidfile指定pid文件在什么地方、还指定用户和配置文件、我们本来是直接启用named的、现在利用daemon这个函数来启用这个服务、他会获得很多额外的属性、如果成功了会帮我们打印什么[ OK ]的、还可以做判断 daemon --pidfile "$pidFile" /usr/local/bind9/sbin/named -u named -c "$confFile" RETVAL=$? echo # 判断上面的命令是否执行成功、说明启动成功 if [ $RETVAL -eq 0 ]; then # 如果判断成功、就创建锁文件 touch $lockFile return $RETVAL else # 否则、就是失败了、那就删除锁文件和pid文件 rm -f $lockFile $pidFile return 1 fi } # 定义停止方法 stop() { # 如果锁文件不存在 if [ ! -e $lockFile ]; then # 说明服务还没有启动 echo "named is stopped." fi echo -n "Stopping named:" killproc named RETVAL=$? echo # 判断以上的命令是否执行停止成功、如果成功 if [ $RETVAL -eq 0 ];then # 删除锁文件和pid文件 rm -f $lockFile $pidFile return 0 else # 否则打印说没能正常停止 echo "Cannot stop named." # 调用functions中的函数、会打印失败 failure return 1 fi } # 定义重启服务 restart() { # 调用停止方法 stop # 睡眠2秒 sleep 2 # 调用启动方法 start } # 定义重新加载服务方法 reload() { echo -n "Reloading named: " # killprco HUP信号、named进程的信号 killproc named -HUP RETVAL=$? echo return $RETVAL } # 定义服务状态 status() { if pidof named &> /dev/null; then echo -n "named is running..." success echo else echo -n "named is stopped..." success echo fi } # 定义错误提示信息 usage() { echo "Usage: named {start|stop|restart|status|reload}" } case $1 in start) start ;; stop) stop ;; restart) restart ;; status) status ;; reload) reload ;; *) usage exit 4 ;; esac |